Blog sur la cybersécurité en entreprise

Le paysage des cybermenaces et des cyberattaques est en constante évolution. Explorez notre blog sur la cybersécurité pour obtenir des conseils en matière de conformité, formation et sensibilisation à la sécurité en entreprise.

Les 5 types d’hameçonnage les plus courants

Luke Noonan

Phishing et ransomware

Quel type d'hameçonnage est le plus courant ? L'hameçonnage, ou phishing, est une forme d'escroquerie qui perdure depuis longtemps et reste un moyen efficace pour dérober de l'argent et obtenir des informations personnelles. Avec l'évolution de la technologie, les escroqueries par hameçonnage se sont perfectionnées et sont devenues de plus en plus insidieuses. Les malfaiteurs ont affiné leurs techniques et adapté leurs arnaques pour toucher un public de plus en plus large sur diverses plateformes. La raison est simple : le phishing fonctionne.

Le phishing est particulièrement lucratif en raison de son faible coût et de son rendement élevé. Malgré une sensibilisation accrue à cette menace, des millions de personnes continuent d'être dupées chaque jour. La meilleure manière de se protéger est de reconnaître les caractéristiques de ces escroqueries. Voici les principaux types d'hameçonnage les plus courants :

1. Le type d'hameçonnage le plus fréquent : le phishing trompeur

Le phishing trompeur est le type d'hameçonnage le plus fréquemment utilisé. L'objectif est de pousser la victime à divulguer des informations confidentielles, généralement en se faisant passer pour une entreprise légitime ou une source réputée. Ces courriels créent souvent un sentiment d'urgence, incitant l'utilisateur à agir rapidement.

Les courriels de phishing trompeur peuvent prendre diverses formes, mais ils visent généralement à inciter l'utilisateur à résoudre un problème de compte, comme la mise à jour des informations de paiement ou la prévention de la fermeture d'un compte, en cliquant sur un lien. Une fois le lien cliqué, la victime est souvent redirigée vers un faux site presque identique à l'original, où ses informations personnelles et financières sont dérobées.

Les attaques de phishing trompeur imitent souvent de grandes marques comme PayPal, Netflix, Apple et Amazon. Les utilisateurs doivent se méfier des courriels ayant une salutation générique, un langage urgent ou menaçant, des fautes d'orthographe, une URL incorrecte, ou des demandes d'informations personnelles.

2. Le spear phishing

Le spear phishing est une tentative plus ciblée de voler des informations sensibles, en se concentrant généralement sur une personne ou une organisation spécifique. Les fraudeurs recherchent des informations détaillées sur leur cible pour rendre leurs courriels aussi légitimes et convaincants que possible.

Les attaquants utilisent souvent les sites web des entreprises et les médias sociaux pour recueillir des informations sur leurs victimes. Une fois qu'ils ont une bonne compréhension de leur cible, ils envoient des courriels personnalisés visant à obtenir des informations sensibles.

Les attaques de spear phishing peuvent se présenter sous différentes formes : certaines tentent de faire cliquer sur un lien téléchargeant un malware, d'autres demandent des informations de connexion ou redirigent vers des sites contenant des logiciels publicitaires ou des enregistreurs de frappes. Les mesures de sécurité traditionnelles peuvent être inefficaces pour détecter ces courriels, il est donc crucial de vérifier la validité des courriels suspects.

3. Le phishing sur les médias sociaux

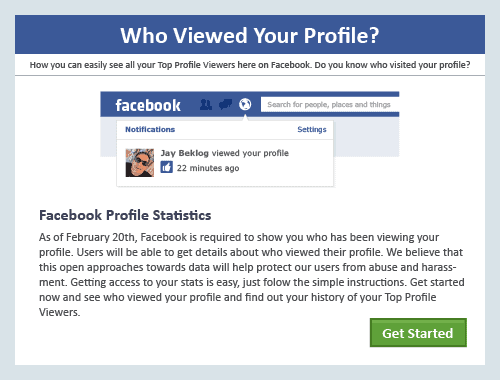

Les escroqueries par phishing sur les médias sociaux ont fortement augmenté. Un rapport récent de RiskIQ indique une augmentation de 100 % des attaques de phishing sur ces plateformes. Le phishing sur les médias sociaux utilise des sites tels que Facebook, LinkedIn ou Twitter pour inciter les utilisateurs à cliquer sur des liens malveillants ou à divulguer des informations personnelles.

Les sites de médias sociaux sont des cibles lucratives pour les attaquants, car ils fournissent une grande quantité d'informations sur les victimes potentielles. Les utilisateurs, souvent plus confiants sur ces plateformes, sont plus vulnérables aux attaques.

Les fraudeurs créent parfois de faux comptes se faisant passer pour de grandes marques, profitant ainsi de la relation en ligne avec les consommateurs. Des recherches montrent que 19 % des comptes de médias sociaux prétendant représenter de grandes marques étaient en réalité des faux. Pour se protéger, les utilisateurs doivent utiliser des paramètres de confidentialité renforcés, éviter de cliquer sur des liens suspects, ne pas accepter de demandes d'amis de personnes inconnues et ne pas partager trop d'informations personnelles.

4. Les types d’hameçonnage basés sur des logiciels malveillants

Les cybercriminels utilisent diverses attaques de phishing pour voler des informations personnelles et financières, et le phishing basé sur des logiciels malveillants est particulièrement efficace pour lancer des cyberattaques à grande échelle. Cette méthode consiste à envoyer une pièce jointe ou un fichier téléchargeable qui, une fois ouvert, infecte l'ordinateur avec un virus, un ransomware ou d'autres programmes malveillants.

L'attaque WannaCry est un exemple célèbre, ayant touché plus de 200 000 victimes dans 150 pays après l'infection de leurs ordinateurs par un logiciel malveillant.

5. Les types d’hameçonnage liés au partage de fichiers

Les services de partage de fichiers tels que Google Docs et Dropbox sont devenus des vecteurs efficaces pour les escroqueries par phishing. Ces sites, fréquemment utilisés par les entreprises et rarement bloqués, sont souvent exploités dans les attaques de phishing.

En 2017, environ un million d'utilisateurs de Google Docs ont été victimes d'une arnaque de phishing. Les victimes ont reçu un courriel indiquant qu'un document avait été partagé avec elles via Google Docs, les dirigeant vers une fausse page de connexion. Bien que l'escroquerie semblait légitime en étant hébergée sur les serveurs de Google, les utilisateurs ont été redirigés vers un site malveillant après avoir saisi leurs mots de passe.

Les utilisateurs doivent toujours être vigilants lorsqu'ils cliquent sur des liens ou téléchargent des pièces jointes provenant de sources inconnues. L'authentification à deux facteurs peut également offrir une protection supplémentaire pour sécuriser les comptes en ligne.

Protégez votre entreprise contre le phishing avec MetaPhish

Malgré la sophistication croissante des arnaques par phishing, il existe des moyens de se protéger en ligne. La plateforme de simulation de phishing MetaPhish a été spécialement conçue pour protéger les entreprises contre les attaques de phishing et de ransomware, constituant ainsi une première ligne de défense dans la lutte contre la cybercriminalité. N'hésitez pas à nous contacter pour découvrir comment nous pouvons aider votre entreprise.

Foire aux questions sur l'hameçonnage en entreprise

Le type d'hameçonnage le plus courant est le phishing trompeur. Cette méthode consiste à tromper les victimes en se faisant passer pour une entreprise légitime ou une source réputée afin de les inciter à divulguer des informations sensibles. Les courriels de phishing trompeur créent souvent un sentiment d'urgence, par exemple en menaçant de fermer un compte ou en demandant une mise à jour urgente des informations de paiement. Pour identifier ces courriels, soyez attentif aux signes suivants : une salutation générique, un langage urgent ou menaçant, des fautes d'orthographe, une URL incorrecte, ou des demandes d'informations personnelles. Il est essentiel de toujours vérifier l'authenticité des courriels avant de cliquer sur des liens ou de fournir des informations.

Pour réussir une campagne de simulation de phishing, il est crucial de suivre plusieurs étapes clés. Tout d'abord, définissez clairement vos objectifs : souhaitez-vous tester la vigilance des employés ou évaluer l'efficacité de vos formations en cybersécurité ? Ensuite, concevez des scénarios réalistes de phishing qui reflètent les menaces réelles auxquelles vos employés sont confrontés. Assurez-vous d'inclure des variations pour couvrir différents types d'hameçonnage, tels que le phishing trompeur, le spear phishing, et le phishing sur les médias sociaux. Enfin, fournissez un retour d'information constructif aux participants après chaque simulation pour les aider à améliorer leurs compétences en détection de phishing. Pour vous assister dans la mise en place de ces campagnes, découvrez MetaPhish, notre plateforme spécialisée dans la simulation de phishing. Elle offre des outils puissants pour évaluer et renforcer la sécurité de votre organisation contre les menaces de phishing.